Las extensiones del navegador web de Chrome de Google están bajo ataque con una serie de desarrolladores que han sido hackeados dentro de un mes.

Hace casi dos semanas, atacantes desconocidos lograron

comprometer la cuenta de Chrome Web Store de un equipo de desarrolladores y

secuestraron la extensión de Copyfish y luego la modificaron para distribuir la

correspondencia de spam a los usuarios.

Sólo dos días después de ese incidente, algunos

atacantes desconocidos secuestraron otra extensión popular 'Web Developer' y

luego la actualizaron para inyectar directamente anuncios en el navegador web

de más de 1 millón de usuarios.

Después de que Chris Pederick, creador de la extensión

'Web Developer' de Chrome, que ofrece diversas herramientas de desarrollo web a

sus usuarios, informara a Proofpoint que su extensión había sido comprometida,

el proveedor de seguridad analizó el problema y encontró más complementos en

Chrome Store que también habían sido alterados.

Según el último informe publicado por los

investigadores en Proofpoint el lunes, la lista ampliada de las extensiones de

Chrome comprometidas son las siguientes:

Chrometana (1.1.3)

Nueva pestaña Infinity (3.12.3)

CopyFish (2.8.5)

Web Paint (1.2.1)

Fijador social (20.1.1)

El investigador de Proofpoint, Kafeine, también cree

que las extensiones Chrome TouchVPN y Betternet VPN también fueron

comprometidas de la misma manera a finales de junio.

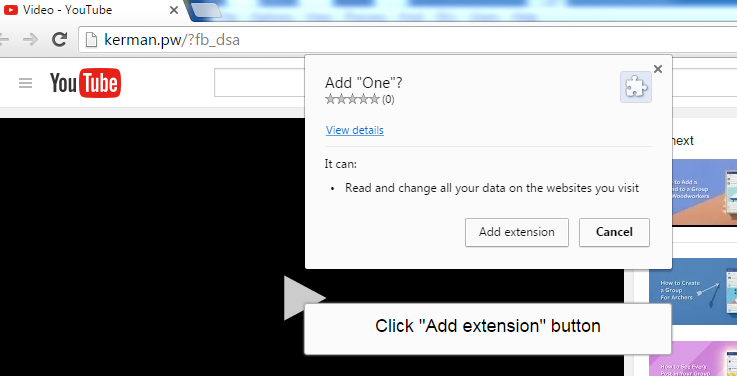

En todos los casos anteriores, algunos atacantes

desconocidos accedieron por primera vez a las cuentas web de Google de los

desarrolladores enviando correos electrónicos de phishing con vínculos

maliciosos para robar credenciales de cuenta.

Una vez que los atacantes accedieron a las cuentas, o

bien secuestraron sus respectivas extensiones y luego las modificaron para

realizar tareas maliciosas, le agregaron código malicioso Javascript en un

intento de secuestrar el tráfico y exponer a los usuarios a falsos anuncios y

robo de contraseñas con el fin de generar ingresos.

En el caso de la extensión Copyfish, los atacantes

incluso trasladaron toda la extensión a una de las cuentas de sus

desarrolladores, evitando que la compañía de software eliminara la extensión

infectada de Chrome Store, incluso después de haber detectado un comportamiento

comprometido de la extensión.

"Los actores de la amenaza continúan buscando nuevas formas de impulsar el tráfico a los programas de afiliación y efectivamente propagan anuncios maliciosos a los usuarios", concluyeron los investigadores. "En los casos descritos aquí, están aprovechando las extensiones comprometidas de Chrome para secuestrar el tráfico y sustituir anuncios en los navegadores de las víctimas".

"Una vez que obtienen credenciales de desarrollador a través de campañas de phishing por correo electrónico, pueden publicar versiones maliciosas de extensiones legítimas".

En este momento, no está claro quién está detrás de

los secuestros de las extensiones Web de Chrome.

La mejor manera de protegerse de tales ataques es

siempre sospechar de los documentos no solicitados enviados a través de un

correo electrónico de phishing y nunca haga clic en los enlaces dentro de esos

documentos a menos que verifique la fuente.